近几个月来,Lazarus 威胁行为者的一个复杂的子组织浮出水面,在受感染的金融和加密货币组织中部署了三种不同的远程访问木马 (RAT)。

初始访问主要是通过 Telegram 上量身定制的社会工程活动实现的,攻击者冒充知名贸易公司的合法员工。

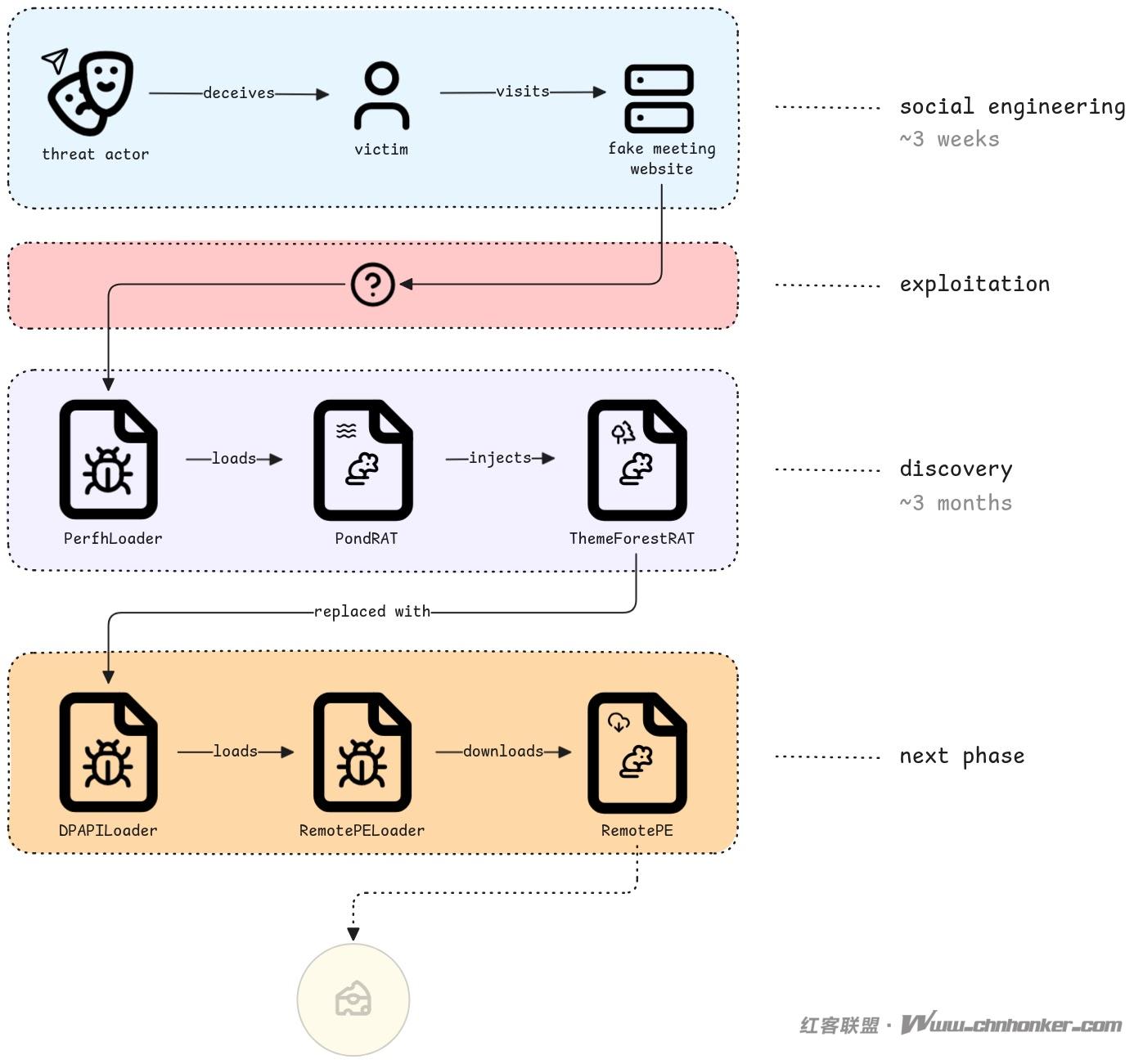

受害者被引诱到伪造的会议网站,例如虚假的 Calendly 和 Picktime 门户网站,然后可疑的 Chrome 零日漏洞会促进受害者机器上的静默代码执行。

一旦进入网络,攻击者就会立即部署 PondRAT 作为第一阶段加载程序,然后部署更隐蔽的 ThemeForestRAT 纯粹在内存中运行。

经过几个月的侦察和横向移动,Lazarus 子小组清理了早期的文物并安装了更先进的 RemotePE RAT,以巩固长期访问。

Fox-IT 和 NCC Group 分析师指出,该感染链的速度和精确度凸显了该攻击者的先进能力以及对定制和公开可用工具的深刻熟悉。

该活动的影响超出了简单的凭据盗窃:这三个 RAT 支持文件作、shellcode 注入、RDP 会话监控和安全文件泄露。

去中心化金融 (DeFi) 领域的组织报告了重大中断,隐藏的后门允许持续收集数据,并为后续供应链入侵提供机会主义横向枢轴。

尽管人们对 Lazarus 活动的认识已广泛,但该子组织使用新的恶意软件家族和可疑的零日漏洞还是让许多防御者措手不及。

更紧迫的是,该组织完善的运营安全性展示了将自定义加载程序与 Windows 幻影 DLL 劫持和 DPAPI 加密相结合的能力。

攻击链(来源 – Fox-IT)

分析师发现 PerfhLoader 通过幻影 DLL 加载滥用 SessionEnv 服务来持久执行 PondRAT 或其前身 POOLRAT。

冒充贸易公司员工的 Telegram 网络钓鱼消息(来源 – Fox-IT)

加载程序在内存中执行之前使用滚动 XOR 密码解密不透明的有效负载文件(例如,perfh011.dat)。

下面我们提到了所有三个 RAT:-

- 池塘RAT

- 主题森林鼠

- 远程PE

感染机制:滚动异或解密和内存执行

Lazarus 感染机制中的一个关键要素在于解密加密有效负载并将其直接加载到进程内存中。

PerfhLoader 是一个轻量级的自定义加载器,驻留在一个看似无害的 DLL 文件中,该文件通过滚动 XOR 算法加密。%SystemRoot%\System32\

下面的 Python 伪代码说明了这个密码,它随着每个处理的字节不断改变其密钥:

def crypt_buf(data: bytes) -> bytes:

xor_key = bytearray(range(0x10))

buf = bytearray(data)

for idx in range(len(buf)):

a = xor_key[(idx + 5) & 0xF]

b = xor_key[(idx - 3) & 0xF]

c = xor_key[(idx - 7) & 0xF]

xor_byte = a ^ b ^ c

buf[idx] ^= xor_byte

xor_key[idx & 0xF] = xor_byte

return bytes(buf)通过使用这种不断发展的 XOR 密钥,加载程序可以阻止基于签名的检测和对其有效负载的取证雕刻。

解密后,PerfhLoader 利用开源手动 DLL 加载器将 PondRAT 注入内存,而无需将可执行文件写入磁盘,从而实现隐蔽侦察和数据泄露作。

这种内存中执行策略,加上疑似 Chrome 零日漏洞的初始入侵,凸显了威胁行为者的复杂性,并证明网络安全专业人员提高警惕是合理的。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。