2025 年 8 月下旬出现了一种新型网络钓鱼活动,通过恶意搜索引擎广告专门针对酒店经营者和度假租赁经理。

攻击者并不依赖群发电子邮件或社交媒体诱饵,而是在 Google 搜索等平台上购买赞助广告,抢注合法服务提供商的名称,以重定向毫无戒心的用户。

通过模仿 SiteMinder 和 RoomRaccoon 等品牌,攻击者确保他们的恶意域名出现在真实列表之上,大大增加了受害者参与的可能性。

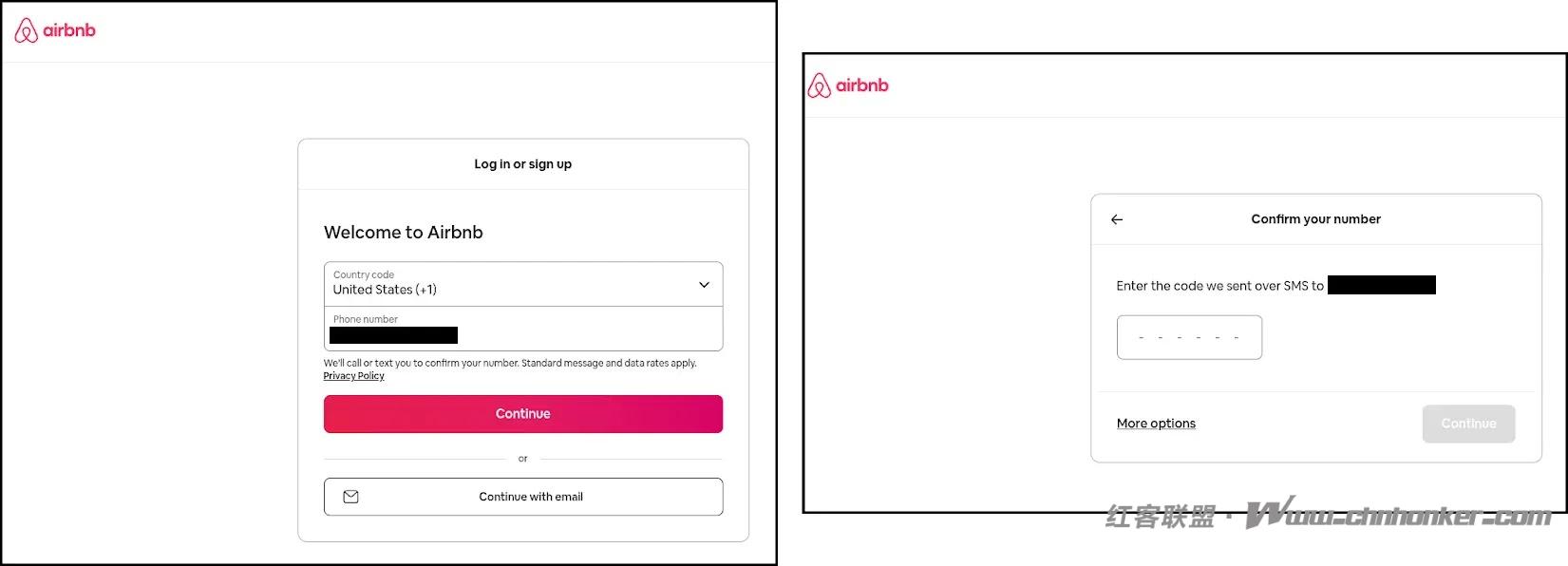

一旦受害者点击赞助链接,他们就会看到极具说服力的虚假登录门户。

这些页面复制了现有的物业管理和客人消息平台的确切外观和感觉,包括公司徽标、用户名表单字段、密码,甚至多因素身份验证提示。

攻击者甚至采用社会工程技术,诱骗用户泄露通过短信或电子邮件发送的一次性密码。

通过收集静态凭证和动态 OTP 代码,该活动旨在最大限度地实现账户接管潜力。

okta 安全分析师在观察到从俄罗斯大型数据中心代理提供商到多个酒店域名的出站流量突然激增后,发现了这一活动。

对网络钓鱼页面源代码的分析发现了俄语评论和错误消息,例如“Ошибка запроса”(“请求错误”),表明可能与讲俄语的威胁行为者有联系。

此外,网络钓鱼网站使用 JavaScript 信标脚本实时跟踪访问者交互,收集地理位置数据、会话持续时间和机器人检测指标。

除了最初的凭证收集阶段之外,攻击者还展示了复杂的持久化策略。通过集成信标功能,他们能够监控受害者是否输入了正确的凭证和一次性密码 (OTP)。其 JavaScript 信标机制的简化版本如下所示:

function sendRequest() {

fetch("/mksd95jld43").catch(error => console.error("Ошибка запроса"));

}

// Запускаем запрос каждые 10 секунд

setInterval(sendRequest, 10000);

此请求每十秒循环一次,确保受害者与钓鱼页面交互时数据持续泄露。

感染机制

深入研究感染机制后,我们发现该活动对恶意广告的依赖有别于传统的网络钓鱼活动。

攻击者并不是直接利用浏览器漏洞,而是利用搜索引擎广告来从一开始就毒害用户的旅程。

通过对高价值关键词(通常是酒店平台的确切名称)进行竞价,恶意广告会出现在真实结果旁边或上方。

搜索“SiteMinder 登录”或“RoomRaccoon 频道管理器”的受害者会遇到类似siteminder.live和的URL rocmracooon.cfd,这两个 URL 在视觉上与合法域名难以区分。

登陆后,网络钓鱼页面会启动 JavaScript 信标来确认受害者的存在并捕获对表单字段的响应。

该代码强制定期向命令和控制端点建立出站连接,确保立即传递凭证和 OTP。

此外,攻击者设计了登录表单以接受多种 MFA 方法(短信、电子邮件和身份验证器应用程序),从而最大限度地提高了绕过任何单一防御因素的机会。

检测这种感染机制需要警惕地监控广告活动和域名注册。

组织应实施自适应风险评估,以标记来自陌生网络的突然请求,并及时调查任何偏离正常用户活动的行为。

通过将威胁情报与广告生态系统的实时监控相结合,防御者可以在这种复杂的恶意广告驱动的网络钓鱼策略危及关键酒店管理基础设施之前将其破坏。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。