Salesforce今天发布了其全面的法医调查指南,为组织提供最佳实践、日志分析技术和自动化工作流程,以快速检测和应对复杂的安全漏洞。

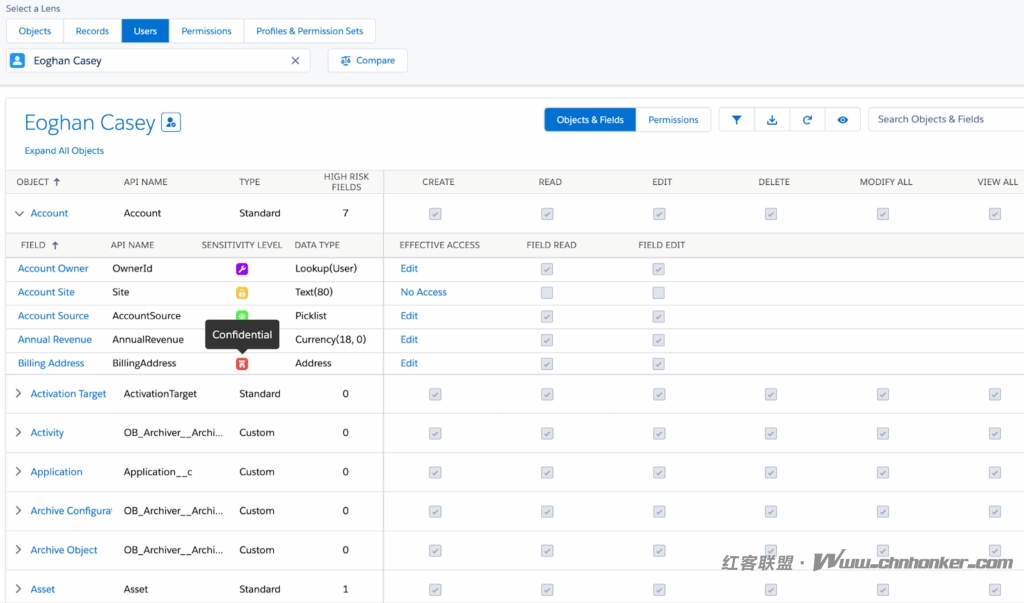

为了重建攻击时间线并评估数据暴露,该指南强调了三个主要信息来源:活动日志、用户权限和备份数据。

关键要点 1. Salesforce 全新《取证调查指南》概述了如何利用整体日志和备份进行事件重建。2 . 提供精细的 API 事件详细信息,以精准定位数据泄露。3 . 提供实时安全策略,以自动遏制威胁。

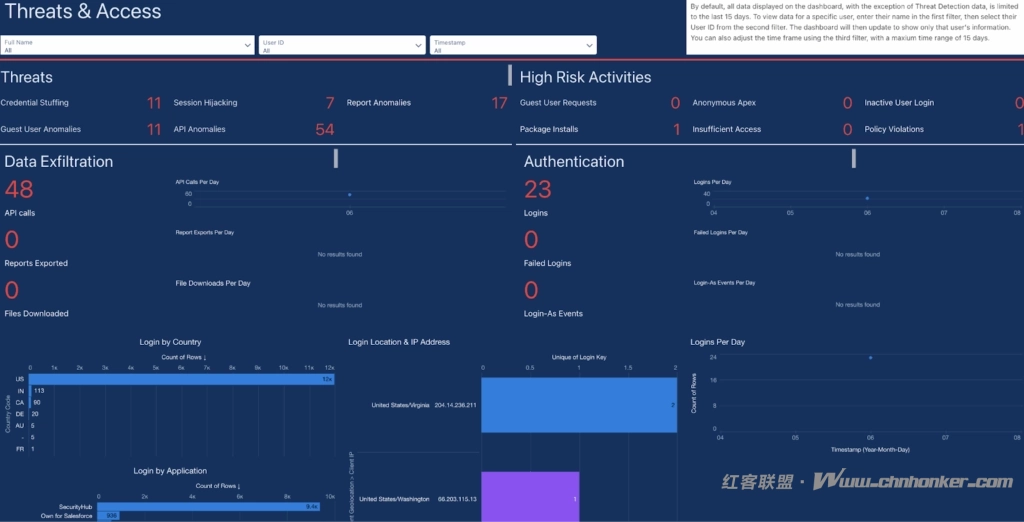

管理员应启用 Shield事件监控,以便实时查看 API 调用、报告导出和文件下载。

该指南重点介绍了三个事件监控来源:

- 实时事件监控 (RTEM) – 使用统计和机器学习方法标记异常,从而传输威胁检测警报

- 事件日志对象 (ELO) – 通过平台 API 提供低延迟记录,实现近乎实时的查询

- 事件日志文件 (ELF) – 提供 CSV 格式的综合日志,用于历史分析

通过比较 ELF.ReportExport、ELO.ReportEventLog 和 RTEM.ReportEventStream 字段,调查人员可以准确地查明访问了哪些记录和字段,其中 RTEM 提供有关查询实体和会话参数的最详细上下文。

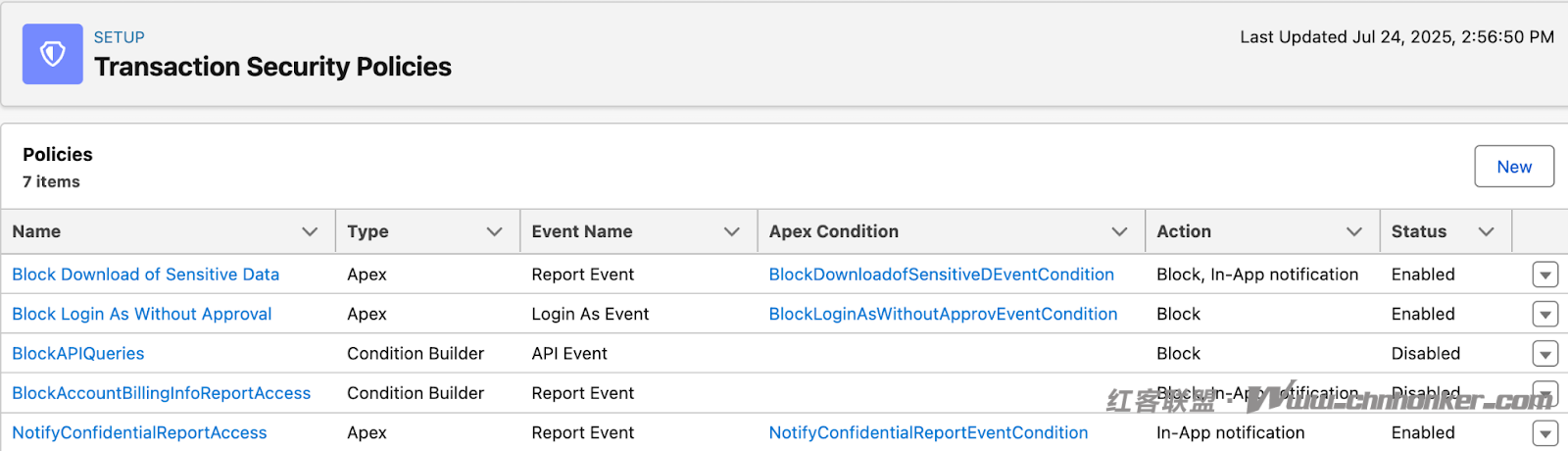

交易安全策略的自动响应

该指南还详细介绍了如何利用增强交易安全策略 (TSP) 来制定实时对策。

安全团队可以定义策略规则,自动阻止敏感报告下载、触发多因素身份验证挑战或通过工作流创建事件案例。例如,数字体验门户上的“来宾用户异常”警报可以激活 TSP,从而:

- 阻止未经授权的 AuraRequest 事件

- 立即发送 Slack 通知

- 任何后续数据访问都需要 MFA

这种自动化可以确保在数据泄露升级之前停止可疑操作(例如异常 API 量或意外文件导出)。

遵循配置文件、权限集、共享规则和角色层次结构中的最小特权原则的组织将发现取证准备程度得到显著增强。

该指南建议使用备份和恢复定期对备份快照进行比较分析,并将连续日志流传输到集中式 SIEM 平台以便尽早检测异常。

借助 Salesforce 取证调查指南,企业现在可以加速根本原因分析、最大限度地减少停机时间,并在不断演变的云原生威胁面前维护数据完整性。

版权声明·<<<---红客联盟--->>>·免责声明

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

联系我们:admin@chnhonker.com