macOS 长期以来因其强大的集成安全堆栈而受到认可,但网络犯罪分子正在寻找利用这些防御措施进行武器化的方法。

最近的事件表明,攻击者利用 Keychain、SIP、TCC、Gatekeeper、File Quarantine、XProtect 和 XProtect Remediator 来秘密传递恶意负载。

关键要点 1. 滥用 macOS 工具(Keychain、SIP、文件隔离)进行凭证窃取和规避。2 . 通过禁用 Gatekeeper、点击劫持 TCC 和卸载 XProtect 来规避防御。3 . 使用 Sigma 规则和第三方 EDR 进行 ESF 日志记录,确保检测。

利用 macOS 内置保护

卡巴斯基报告称,攻击者已从直接攻击转向对合法工具和功能的精准滥用。一种常见的攻击方式是利用 Keychain:攻击者使用类似实用程序或原生 /usr/bin/security list-keychains 和 security dump-keychain 命令来获取凭证。

为了检测这种未经授权的使用,组织必须通过 ESF 记录进程创建事件,并使用 -list-keychains 或 -dump-keychain 标记 cmdline 与安全性匹配的调用。

代表性的 Sigma 规则在 attack.credential-access (T1555.001) 下触发这些模式。

系统完整性保护 (SIP) 是另一个重点。攻击者会启动到恢复模式执行,但他们通常会先使用 csrutil status 探测 SIP 状态。

由于恢复模式执行逃避标准日志,防御者应实施持续的 SIP 状态监控,并在状态变化时生成警报,这种方法与 attack.discovery 下的 Sigma 规则 T1518.001 一致。

利用文件隔离、Gatekeeper 和 TCC 进行攻击

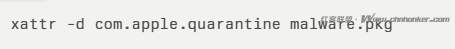

文件隔离区使用 com.apple.quarantine 属性标记下载的可执行文件,可以通过 curl 或 wget 等低级工具或通过调用

使用 -d com.apple.quarantine 监控 xattr 执行可以检测隔离移除尝试(attack.defense-evasion 下的 Sigma T1553.001)。

Gatekeeper 依赖于代码签名和 spctl 实用程序。卡巴斯基表示,攻击者可能会禁用 Gatekeeper,或者诱骗用户右键单击应用程序以绕过签名检查。

使用 –master-disable 或 –global-disable 参数对 spctl 发出警报可以发现这些防御规避策略(Sigma T1562.001)。

透明度、同意和控制 (TCC) 通过基于 SQLite 的 TCC.db 管理对摄像头、麦克风和完整磁盘访问的访问。

虽然修改需要禁用 SIP 或劫持系统进程,但攻击者会使用点击劫持覆盖层来诱骗用户授予更高的权限。持续审核 TCC.db 的更改和用户提示对于早期预警至关重要。

最后,XProtect 和 XProtect Remediator 提供基于签名的恶意软件阻止和自动修复功能。

经验丰富的攻击者会尝试通过注入未签名的内核扩展 (kext) 或滥用 launchctl 命令卸载 Apple 的守护进程来禁用或绕过这些服务。防御者必须跟踪 launchctl 卸载和未签名的内核扩展加载尝试。

尽管macOS 的集成安全层非常强大,但攻击者仍在不断改进以利用合法机制。

实施基于 ESF 的详细日志记录、部署关键命令模式的 Sigma 规则以及使用第三方 EDR 解决方案增强本机防御可以有效检测和阻止这些高级威胁。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。