研究发现,主流浏览器的密码管理器插件存在点击劫持安全漏洞。在特定条件下,攻击者可利用该漏洞窃取用户的账户凭证、双因素认证(2FA)验证码及信用卡信息。

独立安全研究员马雷克・托特(Marek Tóth)将这种攻击技术命名为 “基于文档对象模型(DOM)的扩展程序点击劫持”,并于本月初在 DEF CON 33 安全大会上公布了相关研究成果。

托特表示:“在攻击者控制的网站上,用户只需点击任意位置,攻击者就可能窃取其数据(包括信用卡信息、个人数据、登录凭证,甚至一次性密码 TOTP)。这种新技术具有通用性,还可应用于其他类型的扩展程序。”

点击劫持(又称 “UI 伪装攻击”)是一种常见的网络攻击手段:攻击者诱导用户在网站上执行一系列看似无害的操作(如点击按钮),但实际上用户在不知情的情况下完成了攻击者预设的恶意行为。

托特提出的这种新技术,核心是通过恶意脚本操控网页中的 UI 元素 —— 这些元素是浏览器扩展程序注入 DOM(文档对象模型)的,例如自动填充提示框。攻击者会将这些 UI 元素的透明度设为 0,使其处于不可见状态。

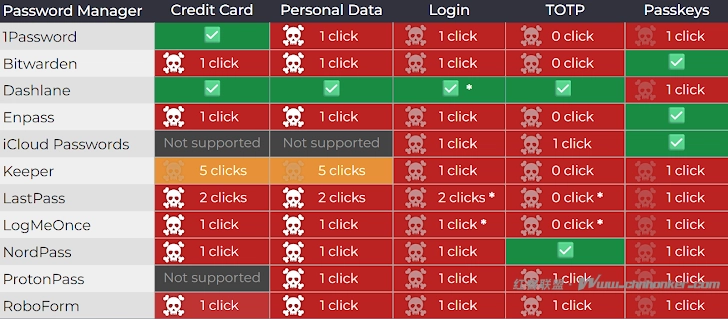

此次研究重点针对 11 款主流浏览器密码管理器插件,包括 1Password、iCloud 密码等,结果显示所有插件均存在基于 DOM 的扩展程序点击劫持漏洞。这些插件的用户总量高达数百万。

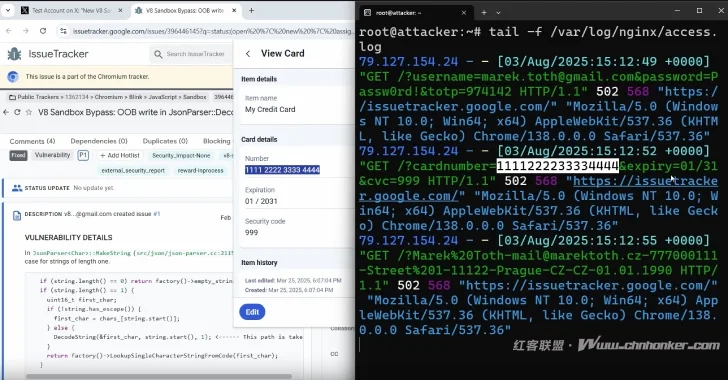

攻击者实施该攻击的步骤十分简单:创建一个包含强制弹窗(如登录界面或 Cookie 许可提示框)的虚假网站,同时嵌入一个不可见的登录表单。当用户点击网站以关闭弹窗时,密码管理器会自动将凭证信息填充到该隐藏表单中,随后这些信息会被窃取并发送至攻击者的远程服务器。

托特解释道:“所有受测密码管理器不仅会向‘主域名’填充凭证,还会向所有子域名填充。攻击者可轻松利用跨站脚本(XSS)或其他漏洞,只需一次点击就能窃取用户存储的凭证(11 款中有 10 款存在此问题),包括 TOTP 验证码(11 款中有 9 款存在此问题)。在部分场景下,密钥认证(passkey authentication)也可能被利用(11 款中有 8 款存在此问题)。”

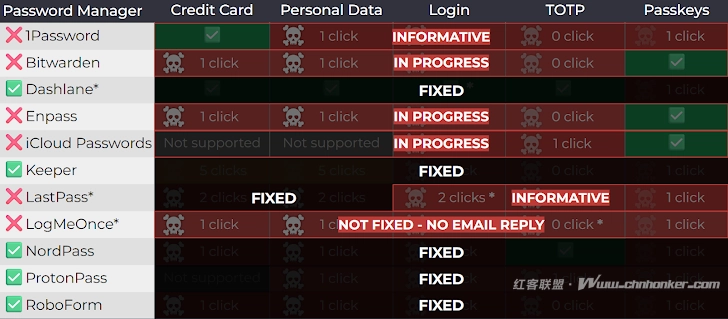

经过负责任的漏洞披露流程后,目前仍有 6 家厂商尚未发布漏洞修复补丁,涉及的密码管理器及版本如下:

- 1Password Password Manager 8.11.4.27

- Apple iCloud Passwords 3.1.25

- Bitwarden Password Manager 2025.7.0

- Enpass 6.11.6

- LastPass 4.146.3

- LogMeOnce 7.12.4

软件供应链安全公司 Socket 对该研究进行了独立验证,其表示:Bitwarden、Enpass 和 iCloud 密码的厂商正积极推进修复工作;1Password 和 LastPass 则将该漏洞标记为 “信息性提示”(未列为紧急修复项)。Socket 已联系美国计算机应急响应小组(US-CERT),为这些漏洞分配 CVE 标识。

在官方修复补丁发布前,建议用户采取以下临时防御措施:

- 禁用密码管理器中的自动填充功能,仅使用 “复制 – 粘贴” 方式输入凭证;

- 托特指出:“对于 Chromium 内核浏览器用户,建议在扩展程序设置中将‘网站访问权限’配置为‘点击时允许’,这样用户可手动控制自动填充功能的触发。”

Bitwarden 已发布 2025.8.0 版本的密码管理器,修复了上述点击劫持漏洞。同时,该公司建议用户密切关注网站 URL,警惕钓鱼攻击,避免访问恶意网站。

版权声明·<<<---红客联盟--->>>·免责声明

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

联系我们:admin@chnhonker.com