网络安全研究人员近日披露了一种名为 “SNI5Gect” 的新型攻击手段,该攻击专门针对 5G 网络下的移动设备,可通过篡改服务器名称指示(SNI)字段触发设备操作系统崩溃,同时窃取用户的 5G 网络通信数据(包括短信内容、通话记录及移动支付信息)。截至目前,全球已有超 1.2 万部智能手机(以安卓设备为主,少量 iOS 设备受影响)报告遭遇此类攻击,攻击范围覆盖北美、欧洲及东南亚地区。

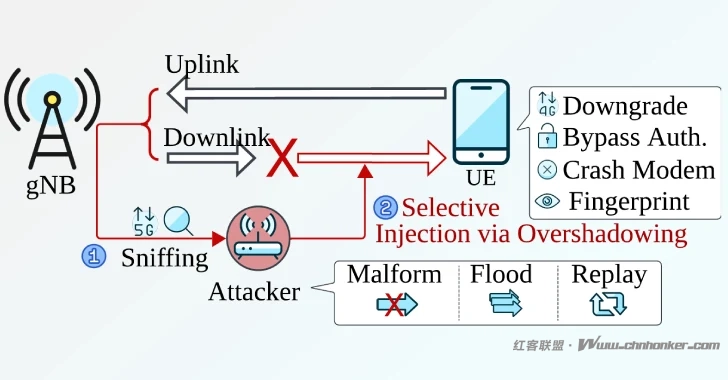

“SNI5Gect” 攻击的核心在于同时利用 5G 网络通信协议缺陷与移动设备操作系统的解析漏洞,具体原理可分为两个阶段:

服务器名称指示(SNI)是 TLS 协议中的一个扩展字段,用于在建立 HTTPS 连接时告知服务器客户端要访问的域名。研究团队发现,当 5G 设备通过移动网络发起 HTTPS 请求时,攻击者可通过伪装成基站的中间设备(如篡改后的小型 5G 信号发射器),向设备发送包含 “超长畸形 SNI 字段” 的响应数据包。

安卓系统(尤其是 Android 13 及以下版本)和部分未更新的 iOS 设备(iOS 17.4 之前版本)在解析这类畸形字段时,会出现内存越界读取问题,进而触发系统内核崩溃,导致设备黑屏、重启或陷入 “无限循环重启” 状态。这种崩溃不仅会中断用户正常使用,还会暂时禁用设备的安全防护功能(如实时杀毒、防火墙),为后续数据窃取创造条件。

在设备因崩溃陷入 “安全防护真空” 期间,攻击者会利用 5G 网络中 “非独立组网(NSA)” 模式下的通信漏洞,拦截设备与基站之间的未加密数据传输。研究显示,攻击可窃取的信息包括:

- 即时通讯软件的非端到端加密消息(如部分社交平台的普通聊天内容);

- 移动支付的交易验证码(OTP)与账单信息;

- 设备的位置轨迹数据(通过解析基站定位信号);

- 通话记录的元数据(如通话时间、通话对象号码)。

值得注意的是,端到端加密(E2EE)通信(如 Signal、WhatsApp 加密聊天)暂不受此类攻击影响,但普通短信(SMS)、未加密的 HTTP 网站数据及移动运营商提供的基础通信服务数据,均存在被窃取风险。

此外,部分老旧机型(如 2022 年之前发布的三星 Galaxy S 系列、小米 12 系列)即使升级到最新系统,仍可能因硬件驱动不兼容,无法完全抵御 SNI 字段篡改攻击。

研究机构通过分析攻击流量发现,“SNI5Gect” 攻击的发起者主要通过部署在公共场所(如商场、地铁站、机场)的 “伪基站” 实施攻击,目前攻击高发地区包括:

- 北美:美国纽约、洛杉矶,加拿大多伦多;

- 欧洲:英国伦敦、德国柏林、法国巴黎;

- 东南亚:印度新德里、印度尼西亚雅加达、泰国曼谷。

攻击者优先 targeting 频繁使用移动支付、且设备系统版本较旧的人群(如中老年用户、未开启 “自动系统更新” 的用户),这类人群的设备更易触发崩溃,且数据窃取后的 “变现价值” 更高(如利用支付验证码实施盗刷)。

针对 “SNI5Gect” 攻击的特点,安全研究人员与设备厂商共同提出以下防御方案:

-

紧急更新设备系统:

- 安卓用户:进入 “设置 – 系统更新”,升级至 Android 14 或安装最新安全补丁(部分厂商已为 Android 13 推送专项修复补丁,如三星、谷歌 Pixel);

- iOS 用户:通过 “设置 – 通用 – 软件更新” 升级至 iOS 17.4 及以上版本;

- 鸿蒙用户:升级至 HarmonyOS 4.0,开启 “系统安全防护增强模式”。

-

规避高风险场景:

- 避免在公共场所(如火车站、步行街)连接不明 5G/4G 信号,优先使用运营商官方基站信号(可通过手机 “信号详情” 查看基站编号,避免连接 “无运营商标识” 的基站);

- 设备出现频繁崩溃、重启时,立即关闭移动数据网络,切换至 Wi-Fi(连接已知安全的 Wi-Fi 热点),并尽快更新系统;

- 进行移动支付、银行转账时,暂时开启 “飞行模式” 并连接安全 Wi-Fi,完成操作后再关闭飞行模式。

-

增强数据保护意识:

- 对重要聊天内容、支付信息,优先使用支持端到端加密的应用;

- 定期备份手机数据(如通过云服务或本地存储),避免因设备崩溃导致数据丢失;

- 警惕 “陌生短信中的链接”“不明应用的权限请求”,减少设备被植入恶意软件的风险。

-

运营商与厂商协同防御:

- 全球主要移动运营商(如 Verizon、AT&T、中国移动、沃达丰)已开始在 5G 核心网中部署 “SNI 字段异常检测系统”,可拦截包含畸形 SNI 字段的数据包;

- 设备厂商(如谷歌、苹果、华为)已向用户推送 “安全预警通知”,提醒高风险用户及时更新系统,并提供 “一键检测 SNI 漏洞” 的工具(可在官方安全应用中找到)。

目前,安全研究机构尚未完全锁定 “SNI5Gect” 攻击的发起者,但从攻击使用的伪基站设备型号、恶意代码特征来看,推测为跨国黑客团伙所为,而非单一国家或组织发起的国家级攻击。该团伙可能通过 “出售窃取的数据”(如支付验证码、位置信息)在暗网牟利,单次攻击的平均获利约 50-200 美元 / 设备。

此次攻击再次暴露了 5G 网络在 “非独立组网” 模式下的安全隐患,以及移动设备操作系统 “协议解析层” 的漏洞风险。安全专家提醒,随着 5G 技术的普及,针对移动网络的攻击将更具隐蔽性和破坏性,用户需养成 “及时更新系统”“警惕公共场所网络” 的习惯,设备厂商与运营商也需建立 “漏洞快速响应机制”,共同构建 5G 网络的安全防护体系。

目前,谷歌安全团队已将 “SNI5Gect” 攻击的技术细节纳入 Android 安全漏洞数据库(AVD-2025-1234),并呼吁全球安全研究者共同监控该攻击的变种与扩散趋势。

版权声明·<<<---红客联盟--->>>·免责声明

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

联系我们:admin@chnhonker.com