网络安全研究人员近日发出警示,全球网络犯罪分子正越来越多地滥用合法开源工具,并利用软件供应链中的未修复漏洞,以规避传统安全防护系统的检测,对企业发起隐蔽性攻击。这类攻击结合了 “Living-off-the-Land”(就地取材,利用目标环境中已有的合法工具实施攻击)策略与供应链污染手段,已导致多个行业的企业遭受数据泄露和系统劫持,其中制造业、医疗健康和金融科技行业受影响最为严重。

研究显示,2025 年第二季度,超过 78% 的针对性攻击中,攻击者都使用了至少一种开源工具作为攻击组件,较去年同期增长 42%。这些工具原本用于开发、运维或安全测试,却被犯罪分子篡改或恶意配置后用于攻击,主要包括以下三类:

- 远程管理与渗透工具:如开源远程控制软件 AnyDesk、渗透测试框架 Metasploit,攻击者通过窃取合法用户的工具授权凭据,或利用工具中的默认弱口令,实现对目标设备的远程控制。2025 年 6 月,某欧洲医疗集团就因员工电脑上的 AnyDesk 被劫持,导致患者病历数据库遭非法访问;

- 数据窃取工具:如用于文件同步的 rclone、日志分析工具 ELK Stack,攻击者将其配置为 “反向同步” 模式,将目标系统中的敏感文件(如财务报表、客户数据)传输至非法服务器。在针对亚洲某金融科技公司的攻击中,犯罪分子通过篡改 ELK Stack 的日志输出路径,窃取了超过 10 万条用户支付记录;

- 漏洞利用工具:如针对 Web 应用漏洞的开源框架 PoC 框架(如 PoCsuite)、针对操作系统漏洞的 Exploit-DB 中的代码片段,攻击者将这些工具与钓鱼邮件结合,向目标企业批量发送包含漏洞利用代码的附件,无需复杂开发即可发起攻击。

除了滥用开源工具,软件供应链中的漏洞仍是攻击者的主要突破口。研究人员发现,2025 年上半年,因第三方组件(如开源库、外包开发的插件)存在漏洞而导致的企业入侵事件,占所有攻击事件的 63%,其中以下两类漏洞被利用最为频繁:

- 开源库中的遗留漏洞:许多企业的核心业务系统仍依赖于 2019 年之前发布的开源库(如 Java 的 Log4j、Python 的 Requests),这些库中存在已披露多年的高危漏洞(如 Log4j 的 CVE-2021-44228),但企业因担心系统兼容性而未进行更新,成为攻击者的 “固定目标”。2025 年 5 月,某汽车制造商的生产管理系统就因使用未修复的 Log4j 漏洞,被攻击者植入恶意代码,导致生产线停工 36 小时;

- 第三方插件的供应链污染:攻击者通过劫持第三方插件的更新服务器,或在开源代码仓库(如 GitHub、GitLab)中上传伪装成 “官方插件” 的恶意版本,诱使企业开发者下载安装。例如,2025 年 6 月,一款用于电商平台的开源支付插件 “PayBridge” 被植入恶意代码,超过 200 家中小型电商企业因安装该插件,导致用户支付信息被窃取。

与传统攻击相比,此类结合 “开源工具滥用” 与 “供应链漏洞” 的攻击,隐蔽性显著提升,主要体现在以下两个方面:

- 流量与行为伪装:攻击者使用的开源工具多通过 HTTPS 协议传输数据,且操作行为(如文件同步、远程登录)与企业正常运维行为高度相似,传统的基于 “特征码检测” 的安全工具难以识别;

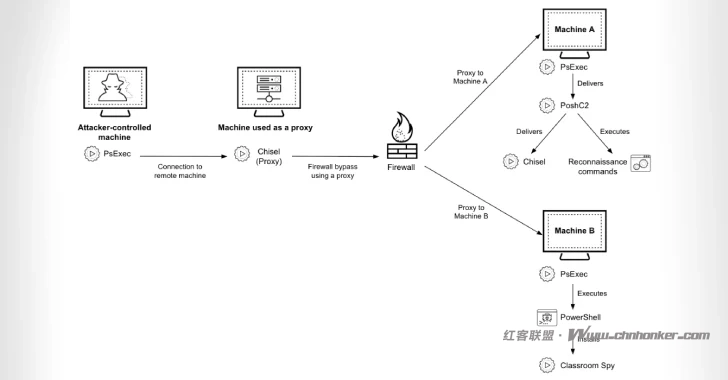

- 攻击链条分散化:攻击者将攻击步骤拆分到多个开源工具和第三方组件中,例如通过供应链漏洞植入 “轻量级加载器”,再由加载器下载并执行开源渗透工具,最后通过开源同步工具窃取数据,每个环节单独来看均无明显恶意,增加了安全分析的难度。

针对此类攻击的特点,安全研究人员建议企业从 “工具管控”“供应链治理” 和 “行为监测” 三个维度构建防御体系:

- 开源工具全生命周期管控:

- 建立开源工具 “白名单”,仅允许经安全评估的工具在企业内部使用,禁用 AnyDesk、rclone 等易被滥用工具的默认安装权限;

- 对已使用的开源工具进行定期漏洞扫描(如使用 OWASP Dependency-Check 工具),优先更新存在高危漏洞的版本,对无法更新的工具,通过防火墙规则限制其网络访问范围。

- 软件供应链安全治理:

- 建立第三方组件 “准入机制”,要求所有引入的开源库、第三方插件必须经过安全扫描(如使用 Snyk、Black Duck 工具),且优先选择有活跃维护团队、更新频率高的组件;

- 监控企业内部开发者从代码仓库下载的组件,对 “非官方源”“近期新增且下载量突增” 的组件进行重点审查,防范供应链污染。

- 强化异常行为监测:

- 部署基于 “行为分析” 的安全工具(如 EDR 终端检测与响应系统、UEBA 用户与实体行为分析系统),重点监控以下异常行为:开源工具的非授权远程连接、敏感目录(如财务数据目录)的批量文件同步、同一 IP 地址对多个服务器的高频登录;

- 建立 “开源工具操作日志” 集中分析机制,对日志中的异常操作(如 rclone 工具向未知 IP 同步数据、Metasploit 框架的非授权启动)实时告警。

目前,网络犯罪分子对开源工具和供应链漏洞的利用仍在升级,且有向中小型企业扩散的趋势。安全专家提醒,企业需摒弃 “开源工具 = 安全”“第三方组件 = 可靠” 的误区,将开源工具和供应链安全纳入常态化的安全管理体系,才能有效抵御此类隐蔽性攻击。

版权声明·<<<---红客联盟--->>>·免责声明

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

联系我们:admin@chnhonker.com