为者在多个 Salesforce 对象中执行 SOQL(Salesforce 对象查询语言)查询时,展现出了高超的运营安全意识。

- UNC6395 利用遭泄露的 Salesloft Drift OAuth 令牌访问 Salesforce 实例。

- 从 Salesforce 数据中窃取了 AWS 密钥、Snowflake 令牌及密码。

- 所有 Drift 令牌已被吊销,各机构必须轮换相关凭据。

此次活动是一种典型的供应链攻击手段,攻击者利用了 Salesforce 实例与集成第三方应用之间的信任关系。

UNC6395 借助合法的 OAuth 认证机制获取未授权访问权限,绕过了传统安全控制措施,这使得受影响机构的检测工作变得格外困难。

谷歌威胁情报团队(Google Threat Intelligence Group)报告称,该威胁行为者利用从 Salesloft Drift 应用获取的泄露 OAuth 访问令牌与刷新令牌,对目标 Salesforce 实例进行身份验证。

此攻击手段利用了 OAuth 2.0 授权框架的特性 —— 该框架允许第三方应用在不直接暴露用户凭据的情况下访问 Salesforce 数据。

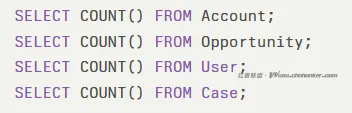

UNC6395 执行了系统性的 SOQL 查询,对 “案例”(Cases)、“客户账户”(Accounts)、“用户”(Users)、“销售机会”(Opportunities)等关键 Salesforce 对象进行枚举与数据提取。

该行为者展现出了技术专业性:在窃取数据前,会先运行 COUNT 查询来评估数据量规模。

Salesloft 方面表示,攻击者专门针对存储在 Salesforce 自定义字段与标准对象中的敏感认证资料,重点窃取了 AWS 访问密钥(以 “AKIA” 为标识)、密码、Snowflake 凭据及其他敏感认证材料。

数据窃取后的分析显示,该行为者会在提取的数据中搜索符合凭据格式的内容 —— 这表明其主要目标是窃取凭据,而非传统意义上的数据窃取。

Salesforce 与 Salesloft 已于 2025 年 8 月 20 日吊销了与 Drift 应用关联的所有活跃 OAuth 令牌,从根本上切断了这一攻击途径。

随后,Drift 应用已从 Salesforce AppExchange(应用市场)下架,等待全面的安全审查。

使用 Salesloft Drift 集成功能的机构应立即采取以下多项补救措施:

- 审查事件监控日志(Event Monitoring logs),排查与 Drift 关联应用相关的可疑 UniqueQuery 事件及认证异常。

- 安全团队需使用 TruffleHog 等工具扫描 Salesforce 对象,查找暴露的机密信息,重点搜索包含 “AKIA”“snowflakecomputing [.] com” 的内容及通用凭据相关标识。

- 立即加强关联应用(Connected app)的权限管控:通过限制权限范围、设置 IP 地址限制、落实最小权限原则来加固安全。

- 从用户配置文件中移除 “API 启用”(API Enabled)权限,仅通过权限集(Permission Sets)向授权人员选择性授予该权限。

- 优化会话设置(Session Settings)中的会话超时配置,缩短泄露凭据的暴露窗口。

此次事件凸显了保障第三方集成安全的关键意义,同时也表明:对于有权访问企业敏感数据仓库的 OAuth 授权应用,必须实施持续监控。

版权声明·<<<---红客联盟--->>>·免责声明

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

联系我们:admin@chnhonker.com